C’est désormais

officiel : le registre RIP-NCC qui alloue les adresses IP en Europe et au

Moyen-Orient annonce avoir attribué les dernières adresses IPv4 de son dernier

bloc d’adresses. L’organisme explique qu’il continuera à recevoir

sporadiquement de nouvelles adresses libérées par leurs utilisateurs, mais leur

nombre ne suffira plus à suivre la demande. Le RIP-NCC exhorte les acteurs du

marché à faire davantage pour accélérer la transition vers IPv6.

La principale

conséquence de cette pénurie d’adresses, dans les prochaines semaines, c’est

que certains internautes pourraient faire l’expérience d’erreurs de

géolocalisation rendant certains sites comme Netflix inaccessibles. Pour éviter

de rencontrer trop de perturbations, les internautes sont encouragés à rendre

leur accès résidentiel, mobile et réseau local compatible avec les adresses

IPv6 de sorte que la transition soit la plus transparente possible.

L’Arcep tirait déjà

la sonnette d’alarme dans la foulée d’un communiqué du RIPE NCC il y a quelques

mois. Le RIPE-NCC expliquait alors qu’il y avait déjà plus de demandes que

d’adresses disponibles : « une fois que nous ne pourrons plus allouer

d’équivalents de blocs de /22 adresses, nous annoncerons que nous avons atteint

une pénurie. Nous nous attendons que cela survienne en novembre 2019 ».

Il n’y a plus

d’adresses IPv4 : passez à IPv6 !

L’Arcep avait

initialement prévu l’arrivée de cette échéance au 7 novembre 2019 : « une liste

d’attente existe permettant de récupérer des adresses IPv4 rendues au RIPE-NCC,

mais peu d’adresses le sont. Internet ne cessera pas de fonctionner mais

cessera de grandir. La transition vers IPv6 est une nécessité vitale ». Utilisé

depuis 1983, le protocole IPv4 peut adresser jusqu’à 4,3 milliards d’utilisateurs,

en comptant les adresses locales que votre routeur résidentiel peut utiliser,

c’est à dire 192.168.xxx.xxx, 172.16.xxx.xxx ou 10.xxx.xxx.xxx.

A l’époque, personne

n’imaginait le succès d’internet tel qu’on le connait aujourd’hui – et ce qui

semblait être un nombre largement suffisant d’adresses a vite révélé ses

limites. Si bien que dès les années 1990, des chercheurs commencent à

développer son successeur, IPv6. Mais le passage à cette technologie est lent,

très lent. IPv6 représente encore une infime partie du trafic internet, malgré

l’urgence de la transition – accentuée par l’arrivée sur le réseau de milliards

d’objets connectés dans les prochaines années.

Pour pallier aux

besoins immédiats, les FAI peuvent partager des adresses IPv4 entre plusieurs

clients. Le problème, c’est que ce partage s’accompagne de limitations.

D’abord, relève l’Arcep, cela rend « complexe le maintien d’IPv4 ». Ensuite,

certains usages d’internet deviennent pratiquement impossibles, en particulier

« le pair-à-pair (ou peer-to-peer), l’accès à distance à des fichiers partagés

sur un NAS (serveur de stockage en réseau) ou à des systèmes de contrôle de

maison connectée, certains jeux en réseau ».

L’autre problème

c’est que cela risque de compliquer certaines actions en justice : « de

nombreuses personnes […] pourraient être citées en procédure alors même que les

enquêteurs ne s’intéressent qu’à un seul suspect », relève Gregory Mounier,

d’Europol, cité par l’Arcep. Enfin, cela peut déboucher sur des situation de géoblocage

inédites : « un opérateur qui achète des adresses IPv4 à un acteur étranger

prend le risque que ses clients soient pendant de nombreux mois localisés hors

de France, bloquant ainsi de nombreux services ».

Pénurie d’adresses

IP : il n’y a plus le choix, il faut passer à IPv6 au plus vite

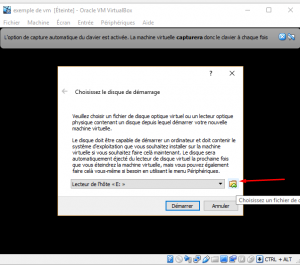

A ce stade, il n’y a

donc d’autre choix que d’accélérer la transition « quasi-totale » à IPv6. Mais

pour l’utilisateur, c’est encore compliqué. Tous les opérateurs et FAI ne

proposent pas encore, en effet, l’IPv6. Dans d’autres cas, c’est une option

qu’il faut activer. Ainsi, Free, Orange, Coriolis Telecom et Orne THD proposent

déjà l’IPv6 activé par défaut sur les accès fixes. Bouygues Telecom ne le

propose pas encore sur toutes les connexions. Et chez SFR, il faut aller

manuellement l’activer.

Sur mobile, c’est la

même chose : Orange et Bouygues sont les seuls à proposer l’IPv6 – que vous

devez activer dans les paramètres de votre smartphone Android, ou, si vous êtes

sur iPhone, en appelant le service clients. Devant l’urgence, et pour éviter

les problèmes dont nous vous parlons plus haut, l’Arcep a mis en place une «

Task Force » regroupant les FAI, opérateurs, et des entreprises, pour les aider

à accélérer la transition