Le protocole Rsync (remote synchronization) est une application open source, développée à l’origine pour les systèmes Unix, et à présent compatible avec les plateformes Windows et Mac. Elle permet de synchroniser des fichiers et répertoires entre deux emplacements, en limitant la quantité de données transférées.

La quantité de données envoyées est minimisée à l’aide d’un algorithme qui transfère uniquement les éléments de la sauvegarde qui ont été modifiés, jusqu’à décomposer les octets en bits (cette technique est aussi connue sous le nom de transfert incrémentiel « delta »).

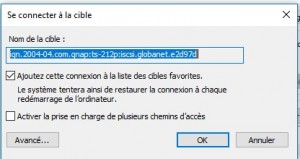

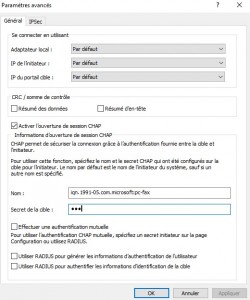

De plus, Rsync compresse tous les paquets de données envoyés, ce qui réduit d’autant les transferts. Pour effectuer ce transfert par bits, Rsync utilise une méthode appelée somme de contrôle. Cette méthode établit ses connexions sur le port TCP 873 par défaut et crée une sorte de chaîne alphanumérique basée sur les données qu’elle représente.

Rsync vérifie d’abord si des données ont été modifiées en contrôlant la taille du fichier et la date de modification. Si les données sont identiques, Rsync ne transfère pas les données inutilement, ce qui économise du temps et de la bande passante. Si toutefois les fichiers sont différents, Rsync utilise alors une somme de contrôle pour déterminer les modifications.

Le transfert ne prend alors en compte que les données ajoutées, supprimées ou modifiées. Cela se traduit concrètement par une utilisation beaucoup plus efficace de la bande passante. Avec Rsync, les sauvegardes par Internet sont beaucoup plus rapides qu’avec d’autres méthodes, comme avec le FTP.

Le protocole RTRR (Real-Time Remote Replication) est une méthode de sauvegarde propriétaire intégrée aux appareils QNAP qui peut créer des sauvegardes de données incrémentielles ou des sauvegardes de données en temps réel. Le service de serveur HBS 3 RTRR permet à un autre appareil QNAP de stocker ces sauvegardes sur le NAS local. Le RTRR peut aussi être utilisé en synchronisation de 2 voies afin que les données sur les deux NAS soient toujours de dernière version.

Si vous avez un projet et que vous souhaitez un accompagnement sur l’évolution de votre parc informatique, Globanet se tient à votre disposition pour vous faire une étude sur mesure. Merci de nous contacter par Email : devis @ globanet.fr